11 Anzeichen von Ihrem Computer oder Smartphone Hacking

Technologie / / December 19, 2019

1. ungeklärte Abbuchungs

Das erste, was könnte man über einen möglichen Einbruch denken - ist der plötzliche Entzug der Mittel, zu denen Sie keine Beziehung haben. Dies ist ein deutliches Zeichen dafür, dass die Betrüger Zugriff auf Informationen über Ihre Karte bekommen oder „entführt“ ein Konto eines des Zahlungsdienstes von Ihnen verwendet.

Wenn Ihr Geld Gleichgewicht immer zur Hand ist, werden Sie schnell verdächtige Aktivitäten bemerken. Wenn Sie selten die Partitur überprüfen und Sie tun nicht einmal angeschlossene Benachrichtigung per SMS oder E-Mail, es ist an der Zeit, es zu tun.

Nachrichten mit den Codes, die Einkäufe zu bestätigen, die Sie, natürlich, nicht begangen hat, ignorieren, auch keineswegs unmöglich ist. Unabhängig davon, ob der Absender Ihnen bekannt ist oder nicht, sollten Sie sofort blockieren die Karte und geht an die Bank.

2. Verlangsamungsvorrichtung Betrieb

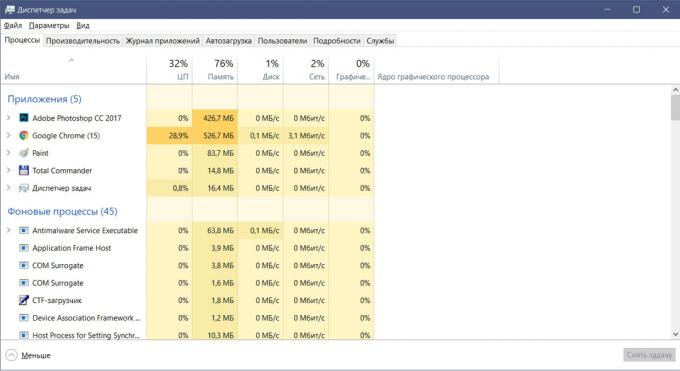

Arbeit schleichen sich in Ihrem Computer oder Smartphone Malware kann eine hohe Rechenleistung erfordern. Wenn Sie also eine Abnahme der Leistung feststellen, was eine signifikante, unerwartete und langfristige - sollte das Gerät sofort auf Viren überprüfen und diese Periode jedes Netzwerk begrenzen Aktivität. Wenn eine Bedrohung gefunden wurde, verlangsamt möglicherweise der Grund, nach unten

liegt an anderer Stelle.3. Deaktivieren oder Unterbrechungen in der Arbeit der Sicherheitssoftware

Wenn Malware schlich in und Zeit hatte, Wurzeln zu wachsen, ist es möglich, dass sie versuchen, herunterzufahren oder zu isolieren, alle gefährlichen Heilmittel für sie. Grund, den Alarm ertönen zu lassen - das Deaktivieren unfreiwillig Antivirus oder die Unfähigkeit, einen Computer-Scan auf Anfrage zu starten. Vermeidung einer solchen Situation wird eine ständige Aktualisierung der Antiviren-Datenbanken ermöglichen und das Herunterladen von Anwendungen nur von vertrauenswürdigen Quellen.

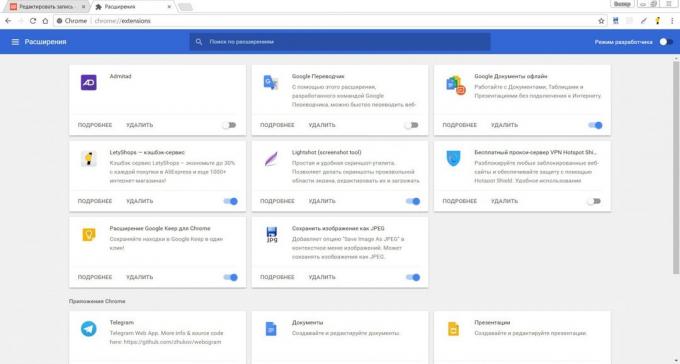

4. Ändern Software oder Browser-Einstellungen ohne Ihre Teilnahme

Wenn der Schutz des Geräts mindestens ein bösartiges Programm verpasst haben, dann bald können sie viel größer geworden. Verhärtete Fronten auf den PC Bedrohungen kann Herunterladen zusätzliche bösartige Werkzeuge initiieren, die als zusätzliche Software und Browser-basierten Erweiterungen präsentiert werden können.

Prüfen Sie, welche Software zum Zeitpunkt des Computers aktiv ist, können Sie den „Task-Manager“ unter Windows verwenden (Ursache die Tastenkombination Strg + Alt + Entf) und „Monitoring System“ auf MacOS (siehe die Liste der „Utilities“ oder „Programm“). Sie müssen eine Liste aller Erweiterungen öffnen und in ähnlicher Weise in Ihrem Browser zu überprüfen, die installiert wird, und es wird automatisch gestartet.

5. Eine Erhöhung der Anzahl von Pop-ups

Über einen Browser und einige andere Malware-Anwendungen können Sie mit Pop-ups auf die Notwendigkeit, einen Computer-Scan durchzuführen bombardieren oder die Anmeldeinformationen zu testen. Diese Fenster sehen oft ganz authentisch und nicht Anlass zum Verdacht, aber wenn sie begann häufiger zu erscheinen als je zuvor, es ist eine Gelegenheit, zu reflektieren.

Jetzt moderne Browser und Betriebssysteme im Allgemeinen eine hervorragende Arbeit mit lästigen vsplyvashkami tun, aber die Wahrscheinlichkeit, dass der Initiator der Show das nächste Fenster oder Banner auf den PC von Malware zu erhalten ist, noch da.

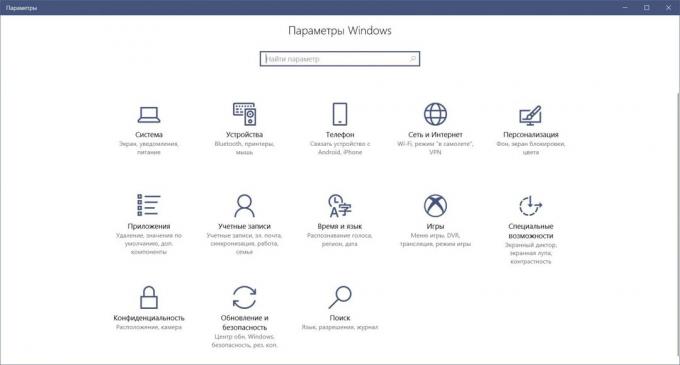

6. Wechselt in den Systemeinstellungen

Schädliche Anwendungen können komplett verändern und Systemeinstellungen. Ein klassisches Beispiel - diese Änderung Ihres Browsers Homepage oder Suchmaschine. Sehen Sie eine völlig neue und noch recht zweifelhafte Seite, wenn das gleiche Chrome oder Firefox laden, folgen wir Links auf sich, natürlich, es nicht notwendig ist.

Besonders genau beobachtet für Anforderungen an Systemeinstellungen ändern, und die Erteilung von Genehmigungen für neue Programme. Letzteres ist sehr wichtig, im Fall von Smartphones, wo offenbar die elementaren Anwendungen können eine Liste von Zugriffsrechten in den Eingeweiden des Gadgets erfordern.

7. Unkontrollierte Gerät Aktivität

Wenn Sie manchmal das Gefühl, dass Ihr Computer oder Smartphone sein eigenes Leben lebt, ist es wahrscheinlich, dass sie jemand sind verwaltet Ferne. Dies wird durch die Backdoor-Anwendung getan, dass Sie mit dem neu heruntergeladenen Inhalte herunterladen können zusammen.

Dieser Remote-Zugriff auf dem unfreiwilligen Ausgang Gerät aus dem Ruhemodus, Festplattenaktivität in einem plötzlichen Moment der Leerlauf-PCs und sogar in spontaner Mauszeigers Bewegung verfolgt werden. Zum Glück, in den letzten Jahren so dreist Hacks sind äußerst selten, vor allem, wenn Sie nur lizenzierte Software verwenden.

8. Plötzliche Herunterfahren und Neustarten

Zusätzlich zur Aktivität in dem System kann die Malware eine plötzliche Abschaltung verursachen oder das Gerät neu gestartet werden. Dies kann gut sprechen von teilweise Kontrolle über PC und versucht, das System zu destabilisieren.

Panik hier kostet nur, wenn eine solche häufige Trennung und Voraussetzungen für das war nicht: Sie nicht überlasten die PCs anspruchsvolle Spiele und Kontrolle Heizung. In diesen Fällen wieder überprüft es lohnt sich die aktiven Prozesse in der „Task-Manager“ und insbesondere die Autorun.

9. Das Senden von Nachrichten ohne Ihr Wissen

Im Fall des Zugriff auf Ihren Mail-Angreifer versuchen, ihre Tentakel so weit wie möglich zu verbreiten. Spamming in Ihrem Namen - das erste, was Sie achten sollten. Täglich überprüft nicht nur neue E-Mail, sondern auch Ordner gesendete Nachrichten. Bemerkt etwas verdächtig, Eile zu ändern Kennwort auf diesem Konto, und so besser über ein anderes Gerät zu tun.

10. Suspicious Online-Aktivitäten

Sie können eine Quelle von Spam werden nicht nur in der E-Mail, sondern auch in sozialen Netzwerken. Und in der Regel die ein Angreifer das Senden von Nachrichten sind nicht darauf beschränkt. Wenn es zum Beispiel Twitter, gehackt Konto könnte viele neue Abonnements und Kommentare unter falschen Beiträgen sagen. Und das Problem ist, dass all dies erst nach einiger Zeit gefunden werden kann, dass Ihr Konto bereits auf das Maximum verwendet.

So schützen Sie sich von diesem nur möglich ist, durch Wachsamkeit, die periodischen Überprüfung der wichtigsten Aktivitäten in jedem Netzwerk ist. Im Fall des Entdeckens von verdächtigen Nachrichten und Kommentaren, dass man nicht einmal betrunken verlassen kann, sicher, dass Ihr Kennwort dies auch für andere Geräte zu ändern.

11. Denial-of-Zugriff auf Ihre Konten

Wenn die Zulassung in einem der Dienste Ihre Standard-Passwort plötzlich kam, ist es wahrscheinlich, dass ein Angreifer, der Zugriff auf Ihr Konto erhält, gelang es zu ändern. Im Fall ist es nicht notwendig, mit einem großen Dienst oder in sozialen Netzwerken zur Panik. Sie können helfen, die Form wieder herzustellen und das Passwort durch die Post oder direkten Appell an den technischen Support ändern.

Um das Schutzniveau zu erhöhen für alle Ihre Konten und sozialen Netzwerken, ist es notwendig, den Einsatz Zwei-Faktor-Authentisierung.

Ergebnis

Auch wenn Sie denken, dass die Gefahr vorüber war und Datenkonten waren nicht betroffen, um sicher zu sein, auf jeden Fall wert. Wieder einmal daran erinnern, dass immer sinnvoll, regelmäßig die Passwörter ihrer Konten zu aktualisieren, vor allem, wenn das gleiche Passwort in mehr Diensten verwendet wird.

Wenn eine der Online-Konto noch kompromittiert wurde, melden Sie es sofort zu unterstützen. Auch wenn Sie können leicht wieder Zugriff zu erhalten so noch wert, es zu tun, weil Sie nicht wissen, wo die „gestohlen“ -Konto Zeit Gebrauch hatten.

Auf dem PC, sollten Sie eine zuverlässige Antiviren-Datenbanken mit frischem oder zumindest systematisch überprüfen Sie das System mit Licht portable-Optionen zu installieren. Wenn aus irgendeinem Grund auf dem infizierten Computer eine solche Software nicht zu installieren oder ausführen, müssen Sie das Programm über ein anderes Gerät herunterladen und dann zu kopieren versuchen.

Es ist möglich, dass für eine vollständige Genesung benötigt das System zurückgesetzt. In diesem Fall müssen Sie kümmern Sicherungskopie wichtige Daten für Sie. Der Vorteil davon ist nun möglich, auf jedem Gerät zu tun, unabhängig vom Betriebssystem.